Największe ataki krypto: pełna lista oszustw wszech czasów!

Największe ataki krypto: pełna lista oszustw wszech czasów!

Tylko w 2024 r. oszustwa i ataki hakerskie na kryptowaluty spowodowały straty na całym świecie przekraczające miliard dolarów . Jedno z największych naruszeń, atak hakerski na giełdę DMM, wymazało 305 milionów dolarów funduszy inwestorów, co zachwiało zaufaniem użytkowników do Centralized Finance (CeFi). Wraz z szybkim rozwojem branży kryptowalutowej rośnie również wyrafinowanie cyberprzestępców. W tym artykule przyjrzymy się niektórym z największych ataków hakerskich i ataków hakerskich na kryptowaluty , powszechnym podatnościom i możliwym do zastosowania strategiom ochrony przed podobnymi incydentami.

Choć kryptowaluty oferują niespotykaną dotąd swobodę finansową i możliwości, użytkownicy muszą wziąć odpowiedzialność za ochronę swoich inwestycji.

Zrozumienie ryzyka jest kluczowe dla każdego, kto uczestniczy w przestrzeni kryptowalut. Niezależnie od tego, czy handlujesz, inwestujesz, czy po prostu przechowujesz aktywa, wiedza o tym, jak działają oszustwa, może pomóc chronić Twoje zasoby. Niestety, zdecentralizowana natura kryptowalut sprawia, że są one głównym celem dla złośliwych aktorów, a odzyskanie skradzionych funduszy może być niezwykle trudne.

Przegląd bezpieczeństwa kryptograficznego

Szybki wzrost rynku kryptowalut sprawił, że bezpieczeństwo stało się priorytetem zarówno dla użytkowników, jak i platform. Podczas gdy technologia blockchain oferuje wysoki poziom przejrzystości i decentralizacji, nie czyni ekosystemu odpornym na zagrożenia. Użytkownicy muszą zrozumieć podstawowe elementy bezpieczeństwa kryptowalut, takie jak portfele, giełdy i klucze prywatne, aby skutecznie zarządzać swoimi inwestycjami. Proaktywne podejście do bezpieczeństwa jest kluczowe, ponieważ nawet drobne niedopatrzenia mogą skutkować znacznymi stratami. Przyjrzyjmy się bliżej podstawowym środkom bezpieczeństwa:

- Technologia blockchain jest podstawą większości kryptowalut. Służy jako zdecentralizowany rejestr, w którym transakcje są rejestrowane w wielu niezależnych węzłach. Ta struktura zapewnia, że po potwierdzeniu transakcji staje się ona niezmienna — co oznacza, że nie można jej zmienić ani cofnąć. Ta przejrzystość buduje zaufanie, ale zdecentralizowana natura stwarza również wyzwania pod względem odpowiedzialności użytkownika i nadzoru regulacyjnego. Ponieważ nie ma centralnego organu zarządzającego blockchain, użytkownicy muszą przejąć odpowiedzialność za swoje praktyki bezpieczeństwa.

- Portfele kryptowalutowe są niezbędnymi narzędziami do przechowywania aktywów cyfrowych i istnieją dwa główne typy: gorące portfele i zimne portfele. Gorące portfele, takie jak aplikacje mobilne lub portfele internetowe, są połączone z Internetem, oferując wygodę, ale narażając użytkowników na potencjalne cyberataki. Zimne portfele, podobnie jak portfele sprzętowe, pozostają offline i są znacznie bezpieczniejsze, co czyni je idealnymi do długoterminowego przechowywania aktywów. Oba typy portfeli opierają się na kluczach prywatnych, które są bramą do dostępu do środków. Jeśli klucz prywatny zostanie zgubiony lub naruszony, powiązane aktywa stają się niedostępne, często na stałe.

- Giełdy kryptowalut są kolejnym krytycznym elementem ekosystemu. Giełdy scentralizowane (CEX) obsługują fundusze użytkowników, ale wymagają wysokiego stopnia zaufania, o czym świadczą incydenty z przeszłości, takie jak upadek FTX. Giełdy zdecentralizowane (DEX) pozwalają użytkownikom handlować bezpośrednio z ich portfeli, dając im większą kontrolę nad ich aktywami. Jednak platformy DEX mogą narażać użytkowników na inne ryzyka, takie jak oszustwa, takie jak rug pulls. Wybór renomowanych, bezpiecznych giełd jest niezbędny do zminimalizowania podatności.

- Uwierzytelnianie wieloskładnikowe (MFA), w szczególności uwierzytelnianie dwuskładnikowe (2FA) , jest podstawowym środkiem bezpieczeństwa. Wymaga od użytkowników weryfikacji tożsamości w dwóch krokach — zazwyczaj za pomocą hasła i kodu uwierzytelniającego — dodając warstwę ochrony. Szyfrowanie typu end-to-end jest również niezbędne dla giełd i portfeli, zapewniając bezpieczeństwo danych użytkowników, nawet jeśli system zostanie naruszony. Te środki razem znacznie zmniejszają prawdopodobieństwo nieautoryzowanego dostępu.

Unikalna natura transakcji kryptowalutowych sprawia, że bezpieczeństwo jest najważniejsze. Po potwierdzeniu transakcji na blockchainie nie można jej cofnąć, co oznacza, że odzyskanie skradzionych środków jest niemal niemożliwe. W przeciwieństwie do tradycyjnych banków większość kryptowalut nie jest ubezpieczona, co sprawia, że użytkownicy ponoszą odpowiedzialność za swoje straty. Ponadto globalny charakter przestrzeni kryptowalut przyciąga cyberprzestępców z całego świata, co utrudnia śledzenie i odzyskiwanie skradzionych aktywów.

Największe ataki i oszustwa kryptograficzne, o których warto wiedzieć

Poniższe przypadki ilustrują, w jaki sposób luki w ekosystemie kryptowalut doprowadziły do katastrofalnych strat. Od naruszeń giełdowych po schematy Ponziego, każdy incydent ujawnia cenne lekcje dla inwestorów i traderów.

Hackowanie Mt. Gox (2011–2014)

Mt. Gox było kiedyś największą giełdą Bitcoin , obsługującą ponad 70% wszystkich transakcji Bitcoin. Jednak w latach 2011–2014 hakerzy wykorzystali luki w zabezpieczeniach platformy, ostatecznie kradnąc 850 000 BTC. W tamtym czasie skradzione fundusze wyceniono na 450 milionów dolarów, ale dziś ich wartość przekroczyłaby miliardy.

Hack poważnie zaszkodził reputacji giełd kryptowalut i spowodował wzmożoną kontrolę ze strony regulatorów na całym świecie. Mt. Gox ogłosiło upadłość w 2014 r. Wydarzenie to podkreśliło potrzebę przyjęcia przez giełdy zaawansowanych protokołów bezpieczeństwa i znaczenie nieprzechowywania dużych sum kryptowalut na scentralizowanych platformach.

Schemat Ponziego OneCoin (2014–2017)

Oszustwo OneCoin, zorganizowane przez Ruję Ignatovą — nazywaną „Królową Krypto” — jest uważane za jeden z największych schematów Ponziego w historii. Schemat ten wabił inwestorów, obiecując ogromne zyski, twierdząc, że jest rewolucyjną kryptowalutą. Jednak OneCoin nie miał żadnej technologii blockchain, która by go wspierała, co ujawnia, że jest to oszukańcza operacja.

W szczytowym momencie OneCoin oszukał inwestorów na ponad 4 miliardy dolarów. Ignatova zniknęła w 2017 r., a jej miejsce pobytu pozostaje nieznane. Ta sprawa podkreśla znaczenie przejrzystości w projektach kryptograficznych i stanowi ostrzeżenie przed inwestowaniem w schematy obiecujące nierealne zyski.

Atak na Bitfinex (2016)

W 2016 r. giełda Bitfinex padła ofiarą naruszenia bezpieczeństwa, w wyniku którego skradziono prawie 120 000 BTC, wartych wówczas około 72 mln USD. Włamanie miało znaczący wpływ na platformę, zmuszając Bitfinex do zrekompensowania strat poszkodowanym użytkownikom poprzez wydanie tokena odzyskiwania.

Ten incydent ujawnił znaczenie solidnych środków bezpieczeństwa, takich jak portfele multi-signature, które mogłyby złagodzić szkody. Zachęcił również giełdy do priorytetowego traktowania edukacji użytkowników na temat zabezpieczania kont osobistych i dywersyfikacji przechowywania aktywów.

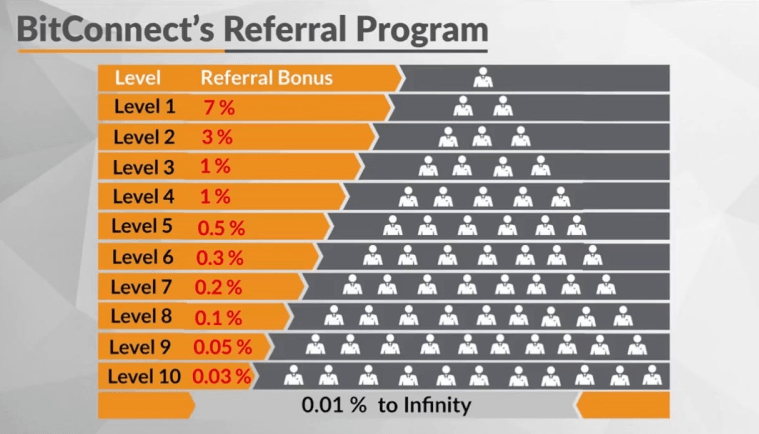

Schemat Ponziego BitConnect (2016–2018)

BitConnect zyskał popularność, obiecując wysokie dzienne zwroty za pośrednictwem programu pożyczkowego, przyciągając tysiące inwestorów. Jednak w 2018 r. platforma upadła, pozostawiając inwestorów z miliardami strat. Władze podjęły kroki prawne przeciwko osobom zaangażowanym w sprawę i chociaż odzyskano część środków, wielu inwestorów zostało z niczym.

Wzrost i upadek BitConnect uwypukliły rolę influencerów mediów społecznościowych w rozprzestrzenianiu ryzykownych schematów. Ujawniły również niebezpieczeństwa struktur marketingu wielopoziomowego (MLM) w branży kryptowalut.

Oszustwo PlusToken (2018–2019)

PlusToken był portfelem i schematem inwestycyjnym skierowanym do azjatyckich inwestorów, obiecującym wysokie zyski. Oszustwo wyłudziło od użytkowników ponad 2 miliardy dolarów, zanim upadło w 2019 r. Chociaż w Chinach dokonano kilku aresztowań, większość skradzionych funduszy nadal nie została odzyskana.

Konsekwencje PlusToken zwiększyły kontrolę regulacyjną giełd kryptowalut i dostawców portfeli, zwiększając świadomość ryzyka związanego z inwestowaniem na platformach o nieprzejrzystych operacjach.

Incydent QuadrigaCX (2019)

QuadrigaCX, kanadyjska giełda, stała się centrum kontrowersji, gdy jej założyciel, Gerald Cotten, podobno niespodziewanie zmarł, zabierając ze sobą klucze prywatne do 190 milionów dolarów funduszy użytkowników. Incydent wywołał dochodzenia, ujawniając wątpliwe praktyki biznesowe i pozostawiając wielu podejrzewających nieuczciwą grę.

Przypadek QuadrigaCX podkreślił znaczenie przejrzystości i zarządzania kluczami, zachęcając użytkowników do przechowywania środków w kontrolowanych przez siebie portfelach, zamiast polegać wyłącznie na giełdach.

Oszustwo Africrypt (2021)

Bracia Raees i Ameer Cajee rzekomo oszukali południowoafrykańskich inwestorów na 3,6 mld dolarów za pośrednictwem Africrypt, platformy inwestycji kryptowalutowych. Bracia twierdzili, że platforma została zhakowana, a następnie zniknęła, co doprowadziło do publicznego oburzenia i żądań lepszego nadzoru regulacyjnego w RPA.

Oszustwo to podkreśliło potrzebę wprowadzenia solidnych ram prawnych w celu ochrony inwestorów i zapobiegania oszustwom w branży kryptowalut.

Upadek FTX (2022)

FTX, niegdyś jedna z największych giełd kryptowalut, upadła w 2022 r. po ujawnieniu niewłaściwego zarządzania i niewłaściwego wykorzystania środków klientów. Stracono miliardy dolarów, a incydent wywołał falę uderzeniową w branży kryptowalut. Upadek FTX doprowadził do nasilenia się apeli o surowsze regulacje giełd i większą przejrzystość.

Postępowanie prawne przeciwko byłemu CEO Samowi Bankman-Friedowi jest w toku, a organy regulacyjne i inwestorzy uważnie obserwują jego wynik. Ta sprawa jest jaskrawym przypomnieniem o znaczeniu odpowiedzialności giełdowej i czujności użytkowników.

Atak na BtcTurk (czerwiec 2024)

W czerwcu 2024 r. turecka giełda BtcTurk straciła 55 mln USD w wyrafinowanym cyberataku. Wyciek wykorzystał luki w zabezpieczeniach platformy, co wzbudziło obawy o bezpieczeństwo środków przechowywanych na scentralizowanych giełdach.

Incydent ten spowodował reakcję organów regulacyjnych w Turcji i podkreślił znaczenie regularnych audytów bezpieczeństwa w celu zapobiegania tego typu naruszeniom.

Hack giełdy DMM (maj 2024)

W maju 2024 r. japońska giełda DMM doświadczyła jednego z największych naruszeń bezpieczeństwa w niedawnej historii, tracąc około 305 milionów dolarów. Hack nastąpił z powodu naruszenia klucza prywatnego, który przyznał atakującym dostęp do dużej części funduszy platformy. Ten incydent nie tylko wpłynął na użytkowników DMM, ale także wzbudził poważne obawy dotyczące niezawodności i protokołów bezpieczeństwa scentralizowanych platform finansowych (CeFi).

Wyciek był jaskrawym przypomnieniem o znaczeniu zarządzania kluczem prywatnym. Raporty wskazywały, że klucz prywatny nie był prawidłowo segmentowany ani chroniony, co pozwalało hakerom na wykorzystanie tej luki i wyczerpywanie znacznych zasobów. Incydent doprowadził do zamrożenia usług DMM, ponieważ giełda rozpoczęła wewnętrzne dochodzenie. Jednak szkody dla reputacji platformy zostały już wyrządzone, a inwestorzy zaczęli się zastanawiać, czy ich fundusze są bezpieczne na podobnych scentralizowanych giełdach.

Rodzaje ataków na kryptowaluty

Metody, których hakerzy używają do eksploatowania przestrzeni kryptograficznej, stale ewoluują. Poniżej przedstawiono niektóre z najczęstszych typów ataków, na jakie napotykają użytkownicy i platformy, wraz ze spostrzeżeniami na temat ich działania, ich wpływu i strategii ochrony.

Ataki phishingowe i inżynieria społeczna

Ataki phishingowe należą do najpowszechniejszych zagrożeń w przestrzeni kryptowalut. Hakerzy podszywają się pod zaufane podmioty — takie jak dostawcy portfeli lub giełdy — za pośrednictwem fałszywych witryn, wiadomości e-mail lub wiadomości, oszukując użytkowników, aby udostępnili poufne informacje, takie jak klucze prywatne lub dane logowania. Te ataki często przybierają formę pilnych żądań, takich jak roszczenia dotyczące problemów z kontem lub naruszeń bezpieczeństwa, skłaniając użytkowników do działania bez weryfikacji autentyczności komunikacji.

Ataki phishingowe i socjotechniczne są skuteczne z powodu błędu ludzkiego, a nawet doświadczeni użytkownicy mogą paść ich ofiarą. Gdy hakerzy uzyskają klucze prywatne lub hasła, mogą natychmiast opróżnić portfele, pozostawiając użytkowników z niewielkimi lub żadnymi możliwościami. Aby uniknąć tych ataków , użytkownicy muszą zachować ostrożność podczas klikania w linki, zweryfikować autentyczność wszystkich komunikatów i aktywować uwierzytelnianie dwuskładnikowe (2FA), gdziekolwiek jest to możliwe.

Wyciąganie dywanów w projektach DeFi

Rug pulls występują, gdy deweloperzy projektów Decentralized Finance (DeFi) nagle porzucają swoje platformy po zebraniu znacznych inwestycji od użytkowników. W wielu przypadkach deweloperzy uruchamiają nowe tokeny lub pule płynności, budują wokół nich szum, a następnie znikają z funduszami, gdy inwestorzy wpłacają duże sumy. Te oszustwa stają się coraz powszechniejsze, szczególnie w okresie szybkiego wzrostu DeFi.

Wpływ rug pulls jest często niszczycielski, niwecząc inwestycje użytkowników i podważając zaufanie do platform DeFi. Aby zminimalizować ryzyko, inwestorzy powinni przeprowadzić dokładne badania projektów, szukając przejrzystości w zespołach programistycznych i weryfikując, czy kod jest audytowany przez renomowane firmy.

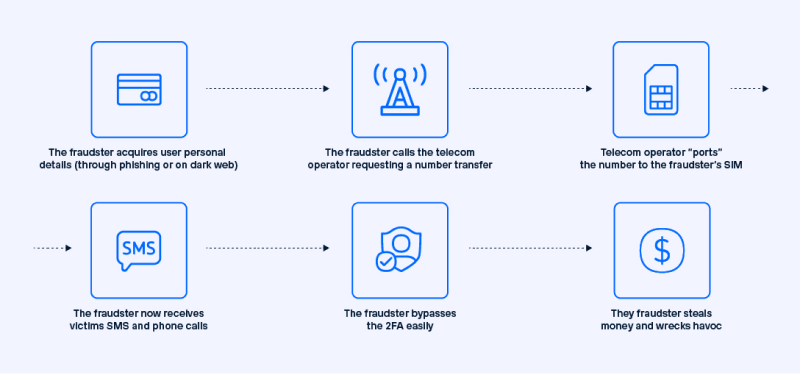

Zamiana kart SIM i przejmowanie kont

SIM swapping to ukierunkowany atak, w którym hakerzy przejmują kontrolę nad numerem telefonu użytkownika, przekonując operatorów komórkowych do przeniesienia go na kartę SIM będącą pod ich kontrolą. Po uzyskaniu dostępu atakujący mogą przechwycić kody uwierzytelniające oparte na SMS-ach, uzyskując dostęp do portfeli kryptowalutowych lub kont giełdowych.

Przejęcia kont poprzez zamianę kart SIM są szczególnie szkodliwe, ponieważ omijają 2FA, jeśli opiera się na SMS-ach. Ofiary tych ataków często ponoszą znaczne straty finansowe. Aby chronić się przed zamianą kart SIM, użytkownicy powinni włączyć metody uwierzytelniania oparte na aplikacjach zamiast SMS-ów i rozważyć dodanie dodatkowych warstw bezpieczeństwa, takich jak weryfikacja biometryczna lub kody PIN na poziomie operatora.

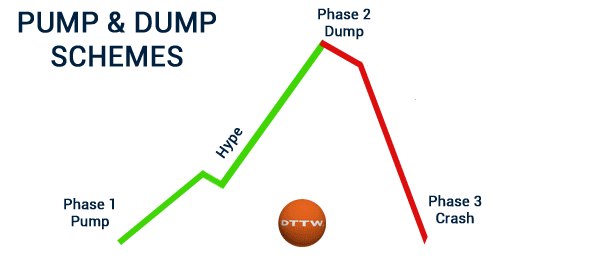

Schematy pompowania i zrzutu

Schematy pump and dump manipulują cenami mniej znanych kryptowalut, sztucznie zawyżając ich wartość poprzez skoordynowane zakupy. Gdy cena osiąga szczyt, organizatorzy sprzedają swoje udziały, powodując gwałtowny spadek wartości i pozostawiając niczego niepodejrzewających inwestorów z bezwartościowymi tokenami. Schematy te rozwijają się w mediach społecznościowych, gdzie osoby wpływowe lub anonimowe grupy zachęcają obserwujących do kupowania określonych tokenów.

Inwestorzy złapani w schematy „pump-and-dump” mogą ponieść poważne straty. Rozpoznanie tych oszustw wymaga sceptycyzmu wobec nagłych wzrostów cen bez solidnych podstaw. Dywersyfikacja inwestycji i trzymanie się ustalonych projektów może pomóc zmniejszyć narażenie na takie schematy.

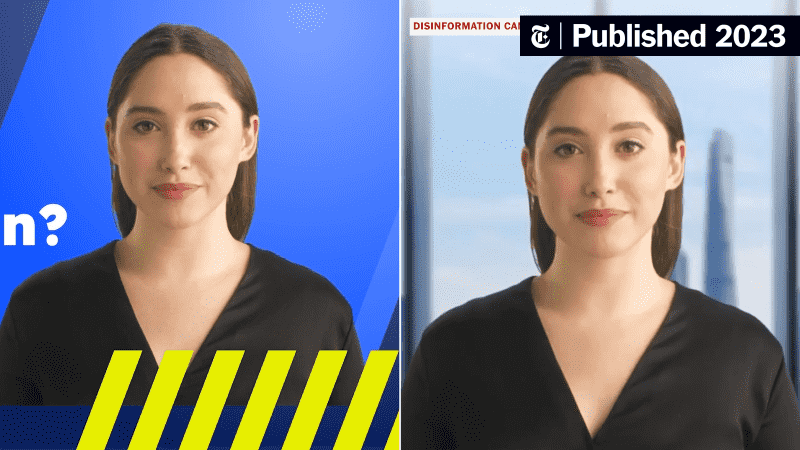

Oszustwa deepfake oparte na sztucznej inteligencji

Dzięki postępom w dziedzinie sztucznej inteligencji technologia deepfake stała się narzędziem dla oszustów. Hakerzy wykorzystują deepfake, aby podszywać się pod znane osobistości, promując fałszywe schematy kryptograficzne za pośrednictwem filmów lub transmisji na żywo. Przypadki fałszywych rekomendacji celebrytów wzrosły o 245% w ostatnich latach, oszukując użytkowników i nakłaniając ich do inwestowania w oszukańcze platformy.

Najlepszą obroną przed oszustwami deepfake jest czujność. Użytkownicy powinni weryfikować rekomendacje za pośrednictwem oficjalnych kanałów i unikać podejmowania decyzji na podstawie filmów lub wiadomości bez przeprowadzania niezależnych badań. Pozostawanie na bieżąco z najnowszymi taktykami oszustw może również pomóc użytkownikom identyfikować i unikać deepfake.

Jak chronić się przed atakami hakerskimi i oszustwami kryptowalutowymi?

Ochrona Twoich aktywów kryptograficznych wymaga połączenia bezpiecznych praktyk, mądrego podejmowania decyzji i ciągłej czujności. Poniżej przedstawiono kilka kluczowych strategii ochrony inwestycji i zmniejszenia ryzyka stania się ofiarą włamań i oszustw.

Używaj bezpiecznych portfeli

Przechowywanie aktywów kryptograficznych w bezpiecznych portfelach jest kluczowe. Portfele sprzętowe (zimne portfele) są najbezpieczniejszą opcją, ponieważ przechowują klucze prywatne offline, co czyni je odpornymi na ataki online. Gorące portfele zapewniają łatwy dostęp do częstych transakcji, ale są bardziej podatne na ataki hakerskie. Połączenie obu tych opcji — przechowywanie większości aktywów w portfelu sprzętowym i przechowywanie niewielkiej kwoty w gorącym portfelu — zapewnia skuteczną równowagę między bezpieczeństwem a wygodą.

Włącz uwierzytelnianie dwuskładnikowe (2FA)

2FA dodaje dodatkową warstwę ochrony, wymagając od użytkowników podania drugiej formy weryfikacji, takiej jak kod z aplikacji uwierzytelniającej lub SMS. Włączenie 2FA jest niezbędne na wszystkich kontach związanych z kryptowalutami, w tym giełdach i portfelach. Uwierzytelniacze oparte na aplikacjach są preferowane w stosunku do SMS-ów, ponieważ ataki SIM-swapping mogą naruszyć bezpieczeństwo wiadomości tekstowych.

Zweryfikuj bezpieczeństwo Exchange

Przed wyborem giełdy kryptowalut, zbadaj jej protokoły bezpieczeństwa . Szukaj platform z portfelami multi-signature , rozwiązaniami cold storage i szyfrowaniem typu end-to-end . Opinie użytkowników i audyty bezpieczeństwa mogą również dostarczyć informacji na temat niezawodności giełdy. Unikaj giełd z historią naruszeń lub słabymi opiniami użytkowników dotyczącymi bezpieczeństwa funduszy.

Bądź na bieżąco i bądź na bieżąco

Sektor kryptowalut szybko ewoluuje, a nowe zagrożenia pojawiają się często. Bycie na bieżąco z najnowszymi praktykami bezpieczeństwa i alertami o oszustwach jest niezbędne. Śledzenie renomowanych witryn informacyjnych o kryptowalutach , forów i kont w mediach społecznościowych może pomóc Ci wyprzedzić potencjalne zagrożenia.

Podchodź sceptycznie do nierealnych obietnic

Jeśli okazja inwestycyjna wydaje się zbyt dobra, aby była prawdziwa, prawdopodobnie taka nie jest. Oszuści często obiecują wysokie zyski przy minimalnym ryzyku, aby zwabić ofiary. Zawsze przeprowadzaj własne badania i unikaj platform, które nie są przejrzyste lub mają ograniczone informacje o swoich działaniach.

Wdrożenie tych środków ochronnych może znacznie zmniejszyć ryzyko stania się ofiarą ataków kryptograficznych lub oszustw. Jednak utrzymanie bezpieczeństwa to ciągły proces, wymagający ciągłego wysiłku i czujności.

Typowe błędy prowadzące do luk w zabezpieczeniach kryptograficznych

Nawet dobrze nastawieni użytkownicy mogą nieumyślnie narazić się na znaczne ryzyko, zaniedbując podstawowe praktyki bezpieczeństwa. Poniżej przedstawiono niektóre z najczęstszych błędów, które prowadzą do luk w zabezpieczeniach, wraz ze wskazówkami, jak ich unikać.

Słabe zarządzanie hasłami

Słabe hasła lub ponowne używanie tego samego hasła na wielu platformach tworzą łatwe punkty wejścia dla hakerów. Jeśli jedno konto zostanie naruszone, inne szybko pójdą w jego ślady. Użytkownicy powinni tworzyć unikalne, złożone hasła dla każdej usługi związanej z kryptowalutami. Korzystanie z menedżera haseł pomaga bezpiecznie śledzić hasła i zapewnia, że nie zostaną ponownie użyte.

Ignorowanie aktualizacji oprogramowania

Portfele kryptowalut, aplikacje i giełdy regularnie publikują aktualizacje oprogramowania w celu naprawy luk i zwiększenia bezpieczeństwa. Nieaktualne oprogramowanie naraża użytkowników na znane ataki. Ważne jest, aby wszystkie portfele i aplikacje były aktualne. Włączaj automatyczne aktualizacje, kiedy tylko jest to możliwe, aby mieć pewność, że zawsze korzystasz z najnowszej wersji.

Brak dywersyfikacji

Przechowywanie wszystkich aktywów kryptograficznych w jednym miejscu, takim jak pojedyncza giełda lub portfel, zwiększa ryzyko katastrofalnej straty w przypadku włamania lub oszustwa. Dywersyfikacja zasobów na wielu platformach zmniejsza narażenie. Zimne portfele powinny przechowywać długoterminowe inwestycje, podczas gdy na giełdach powinny być pozostawione tylko mniejsze kwoty do celów handlowych.

Pominięcie zgodności regulacyjnej

Inwestowanie w platformy, którym brakuje odpowiedniego nadzoru regulacyjnego, może być ryzykowne. Oszustwa często kwitną w jurysdykcjach ze słabymi regulacjami lub egzekwowaniem. Weryfikacja statusu regulacyjnego giełdy lub projektu jest niezbędna, aby zapewnić przejrzystość działania. Platformy zgodne z przepisami Know Your Customer (KYC) i Anti-Money Laundering (AML) są generalnie bezpieczniejsze, chociaż nadal mogą wiązać się z ryzykiem.

Wniosek

Świat kryptowalut oferuje ekscytujące możliwości, ale wiąże się z poważnymi ryzykami. Omawiane głośne włamania i oszustwa — od włamania do Mt. Gox po upadek FTX — stanowią surowe przypomnienie o znaczeniu solidnych praktyk bezpieczeństwa.

Dzięki zrozumieniu rodzajów zagrożeń inwestorzy mogą lepiej chronić swoje aktywa. Przyjęcie bezpiecznych nawyków jest niezbędne. Unikanie typowych błędów może znacznie zmniejszyć ryzyko stania się ofiarą oszustwa lub kradzieży.

Odpowiedzialność za zabezpieczenie inwestycji w kryptowaluty leży przede wszystkim po stronie użytkownika. Podczas gdy giełdy i platformy mogą wdrażać środki bezpieczeństwa, osoby fizyczne muszą również działać proaktywnie. Dywersyfikacja zasobów i weryfikacja legalności projektów może w dużym stopniu przyczynić się do ochrony aktywów.

W przestrzeni kryptograficznej pozostawanie poinformowanym i praktykowanie dobrych nawyków bezpieczeństwa nie jest tylko zalecane — jest konieczne. Udostępnij ten artykuł innym, aby pomóc zwiększyć świadomość i zachęcić do mądrego, bezpiecznego uczestnictwa w świecie kryptograficznym!

"Sama wiedza nie wystarczy, trzeba ją jeszcze stosować... Chęci nie wystarczą, trzeba działać." - Autorski blog o możliwościach jakie daje Nam Internet w kwestii technologii, innowacji oraz zarabiania online. Informacje zawarte na blogu e-pasywnezarabianie.pl oraz załącznikach oparte są na danych uzyskanych z ogólnie dostępnych źródeł, nie gwarantują osiągnięcia jakichkolwiek rezultatów i właściciel bloga e-pasywnezarabianie.pl nie ponosi odpowiedzialności za skutki powstałe w wyniku wykorzystania informacji tu zawartych. Publikowane są one w dobrej wierze i wyłącznie w ogólnych celach informacyjnych. Działania podejmowane przez czytelnika, odbywają się wyłącznie na jego własne ryzyko. Żaden z przedstawionych artykułów NIE daje GWARANCJI zysku ani odzyskania wpłaconych pieniędzy. Pieniądze te NIE są gwarantowane przez jakąkolwiek instytucję lub firmę. Dlatego też i ja nie gwarantuję Ci ani zysku ani odzyskania wkładu. Jeżeli blog przypadł Ci do gustu? Możesz go wesprzeć kilkoma Satoshi: 3HAa6DCoFdQDt2iiqBTS4dvhhGWaxtn8ZR